Redirecionando o Comcast.net (maio de 2008)

Um hackeamento engenhoso nem sempre envolve a descoberta de uma vulnerabilidade escondida ou um complicado esquema de seqüestro de dados confidenciais. Às vezes, é apenas um caso de informação preciosa que ficou comprometida. Foi mais ou menos o que aconteceu há alguns meses, quando um membro do grupo de hackers Kryogenics conseguiu acesso não-autorizado aos registros do Comcast.net, gerenciados pela empresa Network Solutions. Uma ação que teve como alvo o DNS do site, ela fazia com que as pessoas que tentassem acessar seu webmail na homepage da Comcast fossem automaticamente redirecionadas à página dos hackers (foto). Porta-vozes da Comcast e da Network Solutions ainda não descobriram como os hackers conseguiram acesso aos nomes de usuários e respectivas senhas.

25 de out. de 2010

Redirecionando o Comcast.net

Quebra de segurança no supermercado

Quebra de segurança no supermercado (fevereiro de 2008)

Obscurecido apenas pela invasão da [cadeia de lojas de departamentos] T.J. Maxx em 2005, o roubo de pelo menos 1,8 mil números de cartões de crédito e de débito (além da exposição de cerca de 4,2 milhões ao todo) das redes de supermercados Hannaford e Sweetbay (ambas de propriedade do grupo belga Delhaize), ocorrido na Flórida e no nordeste dos EUA, continua sem solução, mais de seis meses após o ocorrido. Representantes das duas redes de supermercados e experts em segurança ainda não descobriram como os criminosos conseguiram acessar o sistema. A ação na T.J. Maxx se aproveitou de uma vulnerabilidade no sistema wireless de transferência utilizado em suas lojas. No entanto, a Hannaford e a Sweetbay não empregam qualquer tipo de tecnologia sem fio em seus pagamentos e transferências. Sem maiores informações, a dificuldade de identificar e capturar os responsáveis pelo roubo cresce exponencialmente a cada dia.

O ataque aos 26 mil sites

O ataque aos 26 mil sites (começo de 2008)

O MSNBC.com foi um dos milhares de sites usados por um grupo de hackers desconhecido, no início desse ano, para redirecionar seu tráfego a um código JavaScript próprio, hospedado em servidores conhecidos por espalhar malwares. O código malicioso se escondia em áreas dos sites invisíveis aos usuários, mas de onde podia ser ativado pelos hackers.

Hackeando inscrição na faculdade

Hackeando inscrição na faculdade (março de 2006)

Nos Estados Unidos, não existe vestibular. Mesmo assim, esperar pela resposta de uma universidade ou colégio de graduação ao pedido de admissão causa angústia extrema a todos os potenciais candidatos. Por isso, quando um hacker conseguiu entrar no sistema automatizado de inscrições de várias dessas escolas, em 2006, foi natural que ele quisesse dividir sua proeza. Assim, dezenas e dezenas de instituições americanas de alto nível, como Harvard e Stanford, viram seus candidatos se utilizando do método para checar qual o status de seus processos de admissão. O hacker, que permanece incógnito até hoje, postou nos fóruns online da [revista] Business Week todas as instruções necessárias para uma invasão bem-sucedida – informação removida do ar pouco depois. Todos os candidatos que fizeram uso do esquema foram informados que receberiam pelo correio, muito brevemente, cartas de reprovação aos seus pedidos de admissão.

Dennis Kucinich no CBSNews.com

Dennis Kucinich no CBSNews.com (outubro de 2003)

A campanha presidencial do pré-candidato Dennis Kucinich não andava muito bem das pernas em meados de 2003 quando um hacker fez o que era preciso para dar a ela um gás renovado. Na manhã de uma sexta-feira, a homepage do CBSNews.com foi substituída pelo logotipo da campanha. A página, então, era automaticamente redirecionada para um vídeo de 30 minutos, chamado “This is the moment”, no qual o candidato expunha sua filosofia política. A campanha de Kucinich descartou oficialmente qualquer envolvimento com a invasão e quem quer que tenha sido responsável jamais foi identificado.

O hacker anti-DRM

O hacker anti-DRM (outubro de 2001)

Aos nossos olhos, os hackers não são necessariamente más pessoas (como deixamos claro em nossa lista dos 10 Maiores Hackers de Todos os Tempos). Muitas vezes, eles estão apenas tentando corrigir algo errado ou facilitar a vida do público consumidor de tecnologia. Foi esse o caso do hacker conhecido como Beale Screamer, cujo programa, o FreeMe, permitia aos usuários do Windows Media desvencilhar-se do famigerado DRM, sigla pela qual é mais conhecido o procedimento de segurança “digital rights management” que vem agregado a inúmeros arquivos de música e vídeo. Quando a Microsoft começou uma caçada a Beale, diversos ativistas anti-DRM passaram a tratá-lo como um verdadeiro herói tecnológico.

Roubo de código-fonte militar

Roubo de código-fonte militar (dezembro de 2000)

Entre as muitas coisas que ninguém gostaria que caíssem em mãos erradas, certamente encontra-se o código-fonte dos sistemas de controle de mísseis teleguiados. No final do ano 2000, um hacker invadiu o sistema de um laboratório de pesquisas navais em Washington, capital dos EUA, e surrupiou dois terços do código-fonte de um software que era responsável justamente por tal controle. Tratava-se do OS/COMET, da companhia Exigent Software Technology, empresa trabalhando sob contrato para o governo norte-americano. As autoridades conseguiram rastrear a origem do intruso, de codinome “Leaf”, até a universidade de Kaiserslautern, na Alemanha, mas foi só até aí que chegaram. Depois disso, a trilha simplesmente desaparecia.

A quebra dos cartões de crédito na CD Universe

A quebra dos cartões de crédito na CD Universe (janeiro de 2000)

Um caso de chantagem com desfecho trágico, a postagem de mais de 300 mil números de cartões de crédito pelo hacker Maxim, num web site chamado “The Maxus Credit Card Pipeline”, continua sem solução desde o começo do ano 2000, data do ocorrido. Maxim roubou as informações desses cartões ao invadir o CDUniverse.com, tendo exigido 100 mil dólares em espécie para destruir os dados. Ainda que muitos acreditem que Maxim seja do leste europeu, o caso continua em aberto.

12 de out. de 2010

Castlevania II: Simon’s Quest (1988) NES

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

Castlevania (1987) NES

NES?

Nintendo Entertainment System (NES)

Nintendo Entertainment System (NES)Nintendo Entertainment System, ou simplesmente NES (no Brasil apelidado como Nintendinho), é um videogame lançado pela Nintendo na América do Norte, Europa, Ásia, Austrália e Brasil. Originalmente lançado no Japão em 1983 com o nome de Nintendo Family Computer, ou apenas Famicom, o sistema foi redesenhado e recebeu o novo nome para ser lançado no mercado americano em 1985. O NES/Famicom foi o videogame de maior sucesso comercial na sua época, ajudou a indústria de videogames a se recuperar da crise de 1983 e estabeleceu novos padrões que seriam seguidos pela indústria. Também foi o primeiro console a ser produzido por terceiros, o que ajudou a divulgar o sistema em todo o mundo. O NES também foi um dos primeiros consoles a se apoiar em jogos feitos por terceiros (não só pela própria fabricante). Seu código de modelo é NES-001.

Com mais de 60 milhões de aparelhos vendidos, o NES fica atrás apenas das franquias Nintendo DS e Wii como console mais vendido.

É o segundo videogame de mesa mais vendido da história, perdendo apenas para o Wii.

O satélite hackeado do Ministério da Defesa

O satélite hackeado do Ministério da Defesa (fevereiro de 1999)

Um pequeno grupo de hackers do sul da Inglaterra conseguiu se apoderar do controle de um satélite (modelo Skynet) do Ministério da Defesa local. A invasão se caracterizou por aquilo que os oficiais encarregados chamaram de “guerra de informações” – o ataque ficou notório por ter prejudicado seriamente os canais de comunicação entre os órgãos militares. Ao final do ataque, os hackers reprogramaram o sistema de controle antes de serem descobertos e, embora a unidade de crimes cibernéticos da Scotland Yard e as Forças Armadas americanas tenham trabalhado em conjunto para investigar o caso, não foi efetuada nenhuma prisão.

3 de out. de 2010

Hackers e Crackers

Muitas pessoas se confundem com esses dois termos, e muitas usam eles para designar coisas completamente fora do significado original (what!?).

Bom vou explicar:

Hackers são gênios da informática. São responsáveis pelo desenvolvimento de software e hardware de computadores

Originário do inglês, o termo hacker é utilizado no português. Os hackers utilizam todo o seu conhecimento para melhorar softwares de forma legal. Eles geralmente são de classe média ou alta, com idade de 12 a 28 anos. Além de a maioria dos hackers serem usuários avançados de Software Livre como os BSD Unix (Berkeley Software Distribution) e o GNU/Linux.

Os hackers são considerados também os principais responsáveis pelo desenvolvimento da internet e dos softwares livres (o Linux é uma criação hacker!).

Claro que existens Hackers que optão para o lado do mal, que se tornam então Crackers.

Crackers é o termo usado para designar quem pratica a quebra (ou cracking) de um sistema de segurança, de forma ilegal ou sem ética. Este termo foi criado em 1985 por hackers em defesa contra o uso jornalístico do termo hacker. O uso deste termo reflete a forte revolta destes contra o roubo e vandalismo praticado pelo cracking.

Tipos de Crackers:

Crackers de Criptografia: Termo usado para designar aqueles que se dedicam à quebra de criptográfia (cracking codes). Tal procedimento pode ser executado tanto com lápis e papel bem como com uso de computadores, tudo depende da fonte do problema a ser solucionado.

Crackers de softwares: Termo usado para designar programadores e decoders que fazem engenharia reversa de um determinado programa, ou seja, alteram o conteúdo de um determinado programa pra fazer funcionar de forma correta, muitos crackers alteram datas de expiração de um determinado programa pra fazer funcionar mais de 30 dias, ou seja, modificam o modo trial para utilizar como se fosse uma cópia legítima, ou fazem um desvio interno na rotina de registro do programa para que ele passe a aceitar quaisquer seriais, tais sofwares alterados são conhecidos como warez.

Desenvolvedores de vírus, worms, trojans e outros malwares: programadores que criam pequenos softwares que causam danos ao usuário.

Outros termos:

LAMMERS: pessoas ávidas por conhecimento, mas tem que estudam muito para chegar a hackers.

SCRIPT KIDS: pessoas que usam programinhas prontos, se dizem hackers só para status entre amigos, na escola, mas não são de nada(quem nunca teve um amigo que disse que era Hacker, pois agora você já sabe. Além desse seu amigo ser ignorante e nem saber o que é um Hacker ainda usa um programa para seus feitos ridículo. Claro que tem uns que não são assim burros, digamos que 1 em 1000000 falam a verdade).

BRACKERS: São como os crackers brasileiros são conhecidos no exterior, inclusive nos EUA muitas empresas bloqueiam acesso a sites brasileiros por isto.

GURUS: são a elite da elite dos hackers.

Crackers

Ataques Crackers:

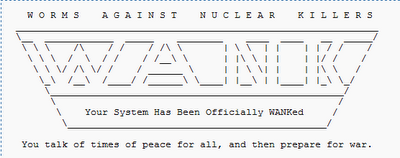

WANK worm

O satélite hackeado do Ministério da Defesa

A quebra dos cartões de crédito na CD Universe

Roubo de código-fonte militar

O hacker anti-DRM

Dennis Kucinich no CBSNews.com

Hackeando inscrição na faculdade

O ataque aos 26 mil sites

Quebra de segurança no supermercado

Redirecionando o Comcast.net

Personalidades do mundo Cracker

Personalidades do mundo Cracker

The WANK Worm

Robert Morris (O cracker)

Apelido: rtm

Matéria nova

Hoje vou começar uma matéria nova: Sobre Hackers.

Eu acho os Hackers criaturas misteriosas e magnificas, mas não sei porque penso assim.

Bom né, eu não estou muito inspirada hoje por isso vou começar a falar sobre um dos mais famosos Hackers que existiu, e depois com o tempo vou incluindo a lista mais nomes.